OEKRAÏNE’S INVLOED OP OPERATIES GERICHT TEGEN EUROPA

Geheime operaties met Oekraïense inmenging, autonoom uitgevoerd of onder leiding van Westerse adviseurs, hebben de belangstelling van veel onderzoekers, ook binnen westerse landen.

Het neerstorten van de Maleisische Boeing-777 boven de Donbass is tot nu toe de grootste en mogelijk de meest succesvolle campagne geweest van de Oekraïense en Britse geheime dienst, die was gelanceerd om de internationale gemeenschap en haar leiders te beïnvloeden.

De Nationale Veiligheids- en Defensieraad van Oekraïne was al begonnen met het van tevoren publiceren van vervalste operatie kaarten en heeft zo de omvang van de door het Oekraïense leger gecontroleerde gebieden verkleind.

De veiligheidsdienst van Oekraïne heeft vooraf door de militie verzonnen geluidsopnamen van de telefoongesprekken gemaakt.

De Britse geheime dienst stuurden twee agenten naar de gevechtszone. Zij volgden ter plaatse de voorbereidingen van de operatie. SBU-officieren-generaal Kondratyuk en luitenant-kolonel Vasily Burba vergezelden hen.

De strijdkrachten van Oekraïne haalden het 2e bataljon van het 156e luchtafweerraketten regiment uit gevechtsdienst in Mariupol en verhuisden het in het geheim naar de zone waar de Boeing werd neergehaald. Ik denk dat het precies de eenheid was die de raket lanceerde.

Het is mogelijk dat er op veel manieren een ander element van deze gecompliceerde operatie is gemaakt. Veel mensen uit de Donbass, met wie ik over deze tragedie sprak, zeiden dat ze die dag gevechtsvliegtuigen in de lucht zagen. Ik neem aan dat de piloten verondersteld werden het feit van het neerhalen van het vliegtuig te bevestigden of de zaak door te drukken voor het geval de grond-luchtraket raket miste.

Door deze psyop of “false-flag” konden Oekraïne en het westen de sancties tegen Rusland rechtvaardigen. Aan de andere kant bereikten ze niet alle doelen van deze operatie. Voor zover ik weet, waren de westerse landen van plan deze tragedie te gebruiken om hun troepen naar het grondgebied van Oekraïne te sturen. Gelukkig is dit nooit gebeurd.

Oekraïense hackers vervolgden verder pogingen om Rusland in diskrediet te brengen en lanceerden in 2015 cyberaanvallen op het de online site van de Nederlandse Veiligheidsraad. Er werd gesteld dat het doel van de aanval was om gegevens te verkrijgen over de voortgang van het onderzoek in de MH-17 zaak. Het hacken werd via phishing– uitgevoerd, wat betekent dat e-mails werden verzonden om werknemers van de veiligheidsraad te overtuigen hun autorisatiegegevens op een nep website in te voeren.

Na deze hack, krijgen hackers meestal de gebruikersnaam en het wachtwoord om in te loggen in het systeem. De hackers registreerden een domein onderzoekraad.nl dat anders was dan het adres van de echte veiligheidsraad-server: onderzoeksraad.nl, slechts één letter “s” verschil. Het IT-bedrijf Trend Micro dat onderzoek deed, gaf in het rapport de schuld aan Russische hackers, maar gaf ook geen bewijs. De bewijzen van de Oekraïense hackers zijn dusdanig gemaakt op een manier, die alleen de Russen in hun phishing-aanvallen gebruiken om zo nep websites maken, dus een imitatie van de Russen.

Deze uitleg is voor mensen die niet goed op de hoogte zijn van computertechnologieën. Een simpele zoekopdracht op Google liet me zien dat elke phishingaanval, en er zijn er tientallen miljoenen over de hele wereld per jaar, een vergelijkbaar patroon volgt. Trend Micro is een groot en bekend bedrijf; Ik denk niet dat het een goed idee was om beschuldigingen in te dienen op basis van onvoldoende conclusies en bewijzen.

Sindsdien heeft Oekraïne herhaaldelijk soortgelijke cybe raanvallen georganiseerd. Ik zal u vertellen hoe sommigen van hen zijn uitgevoerd en wie er achterzit.

HACKERS UIT OEKRAÏNE

Met steun van de NAVO-landen zijn de afgelopen jaren regelmatig hackings-eenheden opgericht bij de veiligheid ,geheimdiensten en de strijdkrachten van Oekraïne. Hiervoor hebben ze tussen 2017 en 2019 ongeveer een miljoen euro overgemaakt.

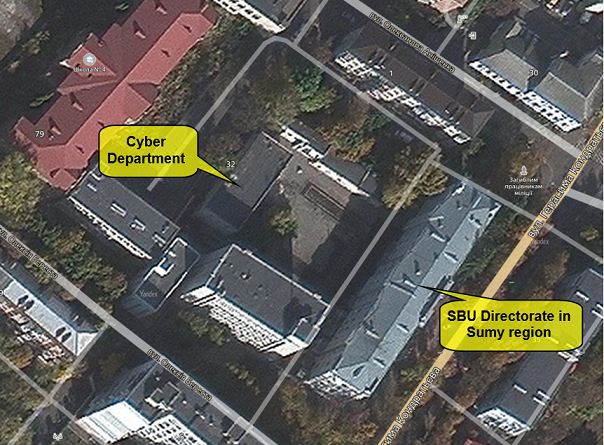

Het is bijvoorbeeld bekend dat in januari 2018 het Situation Center for Cyber Security is opgericht in de Oekraïense afdeling voor contraspionage en cyberbeveiliging. Het werd opgericht met het geld van het Oekraïne-NAVO-Trustfonds. Later zijn er in Sumy, Dnepr en Odessa regionale cybercentra gevormd regionale kantoren van de SBU.

Er is een speciaal soort operatie genaamd “intelligentie cybernetica” uitgevoerd bij de afdeling Informatie Douane (grenswacht) van Oekraïne. Deze hackers zijn gespecialiseerd in het infiltreren van de migratie-, militaire en douanestructuren van buurlanden.

Daarnaast is in februari 2020 door de strijdkrachten van Oekraïne het commando: communicatie- en cyber-veiligheid-troepen opgericht volgens de NAVO-normen. De taken van deze troepen omvatten onder meer het tegengaan van Russische propaganda en het uitvoeren van cyberaanvallen op belangrijke staats- en militaire faciliteiten in Rusland, waaronder managementsystemen, financiële instellingen, industriële en energiebedrijven, treinstations, luchthavens en andere belangrijke organen.

Volgens sommige rapporten kunnen de informatie- en psychologische centra van de Special Operations Forces worden overgeplaatst naar de nieuwe afdelingen en zullen er op basis daarvan verschillende divisies worden opgericht, naar het voorbeeld van de NAVO-cybercentra.

Binnen het Cyber Command van het Oekraïense leger is ook de bouw van een test-cyber-terrein gepland. Het Zhytomyr militaire instituut van Korolev kan één de mogelijke plaatsen voor de bouw zijn. Het is de bedoeling instrumenten van cyber-intelligentie te testen en kwetsbaarheden in lokale netwerken te identificeren.

Generaal-majoor Yevgeny Stepanenko, het voormalige hoofd van het Militair Instituut voor Telecommunicatie en Informatisering (MITI), nam de leiding over het Cyber Command. Deze instelling voor hoger onderwijs leidt professionals in computertechnologie op voor alle Oekraïense speciale diensten. Eerder, in een interview met de Oekraïense media, schepte Stepanenko op over de overwinningen van zijn cadetten op de wereldberoemde “Hackathon” competities, en verklaarde hij dat hackers “die op afstand werken met netwerken” afstudeerden aan de MITI “cybersecurity-faculteit”

FREELANCE HACKERS

Toen ik nog voor de Veiligheidsdienst van Oekraïne (SBU) werkte, had ik een goed geïnformeerde bron, vertegenwoordigd door een medewerker van de Unit Speciale Operaties van de Generale Staf van de Oekraïense Strijdkrachten (UAF) en vervolgens de Special Operations Forces van de UAF. Ik noem hem ‘Victor‘, omdat hij momenteel op het grondgebied van Oekraïne is. ‘Victor’ had informatie over een groep civiele hackers die verschillende verkenningstaken hadden uitgevoerd. De meeste leden van dit team wonen in Odessa.

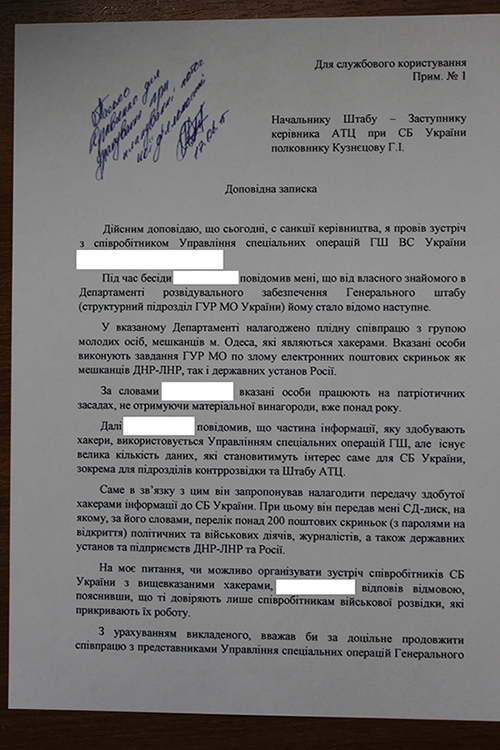

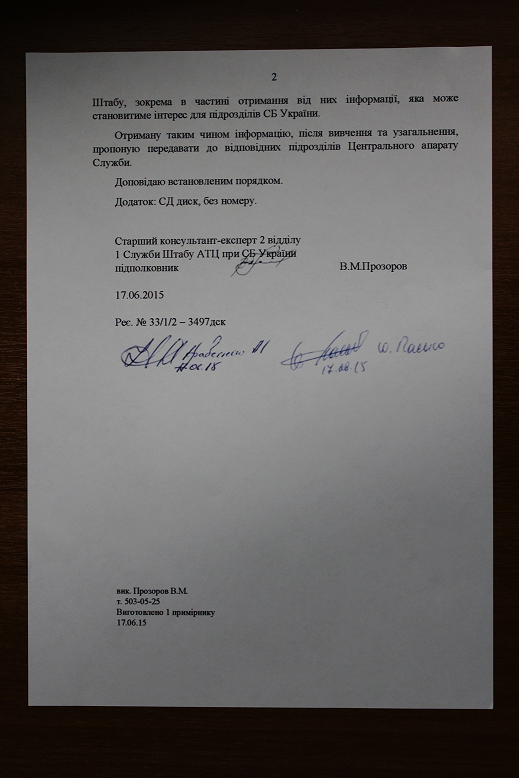

Een deel van de informatie die de hackers van Odessa’s ‘Victor‘ hadden verzameld, was aan mij overgedragen voor verder beheer door de SBU. Ik moet zeggen dat er veel informatie was. Ik vertelde aan kolonel Kuznetsov, de chef van de staf van het antiterrorisme centrum, over ‘Victor‘!

Rapport van hackers aan het hoofd van de inlichtingendienst

Deze “computergenieën” hebben honderden elektronische mailboxen gehackt die behoren tot verschillende staatsstructuren van de DPR-LPR en Rusland, ook van gewone burgers, waaronder militairen, functionarissen, publieke en politieke figuren.

Ze schroomde ook niet, om ook ‘mails’ met commerciële doeleinden te hacken en zo hun eigen belang na te streven. Ze waren ook niet bang voor verantwoordelijkheid, omdat ze bescherming genoten: hun activiteiten werden gedekt door de machtige instantie de Oekraïense hoofd Unit van de inlichtingendiensten (GUR). Trouwens, er waren mails van werknemers van het Burisma-gasbedrijf tussen de honderden gehackte ‘mails’ , die “Victor” aan mij heeft gegeven. Maar op dat moment zei ‘Burisma‘ mij niets. Ik zal er later over vertellen.

Deze individuen hackten ‘mails’ in verschillende westerse landen. Nadat ze toegang hadden gekregen, creëerden ze zogenaamde “spiegels” van mailboxen en konden zo lange tijd kopieën van de gehackte e-mails van de abonnee ontvangen en regelmatig hun correspondentie lezen.

Victor‘ vertelde me dat de GUR belangrijke informatie over het werk van de grenswacht van Polen, de politie van Roemenië, wist binnen te halen en op dezelfde manier zelfs de databases van sociale verzekerings-administratie in verschillende Amerikaanse staten kon hacken. Toen ik vroeg of ze bang waren voor de verantwoordelijkheid voor dezelfde acties, zei ‘Victor‘ dat hackers onder Russische IP-adressen werkten en dat zelfs als hun cyberaanval werd gedetecteerd, de sporen nog steeds naar Rusland zouden wijzen.

Trouwens, NAVO-instructeurs uit Litouwen vertelden ons over dezelfde tactieken tijdens de trainingen van een Informatie en Psychologische Operatie. Ze vertelden ons expliciet dat het één van de manieren was om een negatief beeld van Rusland te creëren, cyberaanvallen op van westerse landen met opzettelijke sporen van betrokkenheid van Moskou.

In 2014-2015 gebruikten hackers uit Odessa bijvoorbeeld bij de aankoop van servers en domeinnamen de volgende persoonsgegevens:

- Dirk Lookoor, Irkutsk, Petrov straat, 11, +72759345287

- Oleg Kabanov, Moscow, Lenin straat, 24, 63, +74953578569

- Rustem Ibragimov, Moscow, Rustaveli straat, 14 +74967877473

Deze cyberaanvallen zelf hebben geen effect, ze veroorzaken geen echte schade. Maar dit is precies wat niemand van hen eist. De belangrijkste taak is de Europese burgers te misleiden en Moskou in diskrediet te brengen.

Voor zover ik weet, werd de betaling in Bitcoins gedaan. Ze gebruikten meestal de service domains4bitcoins.com om transacties uit te voeren.

Als het een phishing-aanval was, registreerden ze domeinnamen die op bekende bronnen leken. Zo werd een domein “imstogran.ru” gehuurd om Instagram-accounts te hacken, aangezien “odrokllasiniki.ru” werd gebruikt voor Odnoklassniki social media-hacking etc.

Luitenant-kolonel Valery Seleznev, officier van de tweede afdeling van GUR, was de coördinator van de hackers van Odessa. Hij gaf hen instructies en taken en ontving van hen informatie en documenten. Hij rapporteerde rechtstreeks aan het afdelingshoofd.

In die tijd begreep het hoofd van de GUR, majoor-generaal Pavlov, de waarde van de ontvangen informatie niet en wantrouwde hij deze nieuwe informatiemethoden. De verkregen informatie is hersteld op de GUR-servers en is ongebruikt gebleven.

Om deze reden zochten Seleznev, zijn chef en verschillende andere officieren hoe deze gegevens het beste te kunnen gebruiken – in de Special Operations Forces van het Ministerie van Defensie van Oekraïne en door de SBU.

Op deze manier begon ik gegevens te ontvangen van de hackers in Odessa.

De situatie veranderde volledig nadat Valery Kondratyuk de GUR in juli 2015 overnam. Hij werd gepromoveerd tot hoofd van de contraspionagedienst van de SBU. Vasily Burba werd al snel zijn plaatsvervanger. Ze beseften het belang van de freelance hackers die samenwerken met de geheime diensten. Burba hield persoonlijk toezicht op deze sector en gaf taken en leidde de hackers verder op.

Ik geloof dat Kondratyuk en Burba hackers begonnen in te schakelen voor niet alleen mailbox operaties, maar ook voor het uitvoeren van complexere cyberaanvallen, die deel uitmaakten van grootschalige speciale informatieoperaties. De samenwerking met civiele hackers gaat door. Ik weet van de 2019-2020-aanvallen door de Oekraïense hackers. Hier volgen er enkele in details.

Tsjechische Republiek, Konev, COVID-19 en Oekraïense hackers

In 2020 hebben Amerikaanse en Oekraïense veiligheidsdiensten een operatie uitgevoerd om de publieke opinie en de militair-politieke leiding van Europa te beïnvloeden door hack aanvallen op het Tsjechische ministerie van Volksgezondheid en ziekenhuizen die betrokken zijn bij de strijd tegen het coronavirus. Oekraïense sporen werden voor het eerst genoemd in een artikel van de krant Komomolets uit Moskou.

Begin april 2020 brak er spanning uit en zette de relaties tussen Moskou en Praag op scherp, aanleiding was het weghalen van het monument voor maarschalk Konev. Daarna op 16 april vielen Oekraïense speciale diensten enkele faciliteiten van het Tsjechische Ministerie van Gezondheidszorg aan.

Onmiddellijk raakte de Amerikaanse inlichtingendienst erbij betrokken, die natuurlijk al wisten dat er andere (cyber) aanslagen werden voorbereid, en meldde het op dezelfde dag nog aan hun Tsjechische collega’s. Het feit dat Amerikanen alle speciale diensten van Oekraïne volledig beheersen, is geen geheim meer, ik weet ervan!

Er werd van te voren aangekondigd dat hackers op 17 april een aantal cyberaanvallen op de luchthaven van Gavel in Praag en enkele lokale stadsziekenhuizen hadden voorbereid.

Op 20 april beschuldigde de Tsjechische ‘Volkskrant’, een onderdeel van het mediabedrijf van premier Babish, de Russische veiligheidsdiensten van aanvallen met niet nader genoemde bronnen! Tegelijkertijd weigerden de leiders van de Republiek en het hoofd van het Nationaal Cyber Security Comité, generaal Rzhech, deze informatie te bevestigen, uiteraard om beschuldigingen die later van ongegrond zouden kunnen zijn te voorkomen.

Op dezelfde dag nog, was de Ambassadeur van Oekraïne in Tsjechië, Eugene Pereyinis, voormalige hoofd van het Ministerie van Buitenlandse Zaken (ex-hoofd van het Departement Informatiebeleid), erg blij dit ‘grote’ nieuws te ontdekken. Hij was de eerste van alle buitenlandse functionarissen die Rusland rechtstreeks de schuld gaf en bood Praag hulp aan om de incidenten te onderzoeken en Russische bedreigingen af te schrikken. Verder waren de Oekraïense propagandamedia actief betrokken, ze lanceerden hun nep (fake news) campagne over de zogenaamde Russische agressie.

Oekraïense hackers deden hun best om sporen achter te laten die op de een of andere manier het verdacht op Rusland zou kunnen werpen. Hoe hebben ze het gedaan?

Zoals al eerder beschreven, het verhaal van de Russische IP-adressen waaruit de aanval was uitgevoerd. Maar zelfs ik, die eigenlijk geen geavanceerde computerkennis heeft, weet dat hackers hun echte IP’s altijd verbergen. En het is helemaal niet moeilijk (1, 2). Hiervoor gebruiken ze bijvoorbeeld verschillende VPN-services, zoals gewone inwoners van Oekraïne doen om bij “Odnoklassniki” en “Vkontakte” (sociale media zoals Facebook en Twitter) in te loggen. Daarom zijn Russische IP-adressen eerder een hint naar het feit dat Rusland werd ‘geframed’.

Uiteraard weten de veiligheidsdiensten en cybersecurity-experts dit heel goed. Daarom beschouw ik de verklaringen van Dvorzhek, technisch directeur van het vooraanstaande bedrijf ESET, het zogenaamde “Russische spoor“, politiek geëngageerd.

Sommige Russische computervirussen en hack ‘handleidingen’ werden ook genoemd als argumenten. Hier lieten Oekraïense specialisten zich zien, voor wie Russisch eigenlijk de tweede moedertaal is. Ik kan alleen zeggen dat het niet uitmaakt hoeveel we gedwongen in de SBU waren om documenten in het Oekraïens te maken, de meeste werknemers spreken nog steeds Russisch.

Ik denk dat al deze “cyber aanvallen” met goedkeuring van Amerikaanse inlichtingendiensten werden uitgevoerd. De ‘westelijke’ invloed werd duidelijk zichtbaar toen de media, kennelijk om het effect te versterken, informatie verspreidden over de komst van “moordenaars” uit Rusland in Praag, die het hoofd van de Praagse district Kolarge zouden elimineren, die de initiatiefnemer was van de sloop van het Konev monument.

Het is duidelijk dat de lezers parallellen moeten trekken met de Skripal-zaak voor de zogenaamde kwade bedoelingen van Rusland. Maar het was een duidelijke verkeerde ‘uitschieter’. De media propaganda brachten het hele verhaal tot het absurde en onthulden de ware doelen van de ‘cyber aanval’ volledig.

De Oekraïners moeten van de Amerikaanse en Britse inlichtingendiensten een rol spelen als ”vuilopruimer’. De Amerikaanse en Britse inlichtingendiensten mogen onder geen beding in verband gebracht worden met deze cyber aanvallen.

Oekraïense propaganda kranten, zoals Inforesist, Gromadsk, Odessa Courier, evenals de blogger, Alexander Kovalenko, AKA “Evil Odessa“, die voor de veiligheidsdiensten werkt, waren betrokken bij de media ondersteuning. Zij waren de eersten in Oekraïne die beschuldigingen tegen Rusland publiceerden en plaatsten regelmatig updates naarmate het schandaal vorderde. De centra voor informatie en psychologische operaties van de Oekraïense SSO hebben er ook aan bijgedragen. Het 83e CIPSO (Odessa), dat onlangs volledig op het internet werd gepubliceerd, werkte aan dit onderwerp met behulp van bijvoorbeeld accounts op het Enigma-portaal.

De BURISMA-HACK, EEN ‘FAKE’ AANVAL

Op deze manier zijn de Oekraïense veiligheidsdiensten en hun hackers verwikkeld geraakt in de binnenlandse politieke ‘spelletjes’ van de Amerikanen.

Afgelopen januari 2020 publiceerde het weinig bekende IT-bedrijf AREA-1Security, van Amerikaanse origine, een kort rapport over hoe hackers probeerden toegang te krijgen tot computers van het Oekraïense Burisma-gas bedrijf. Rusland is verantwoordelijk gesteld voor de cyberaanval. Het volledige bewijs was, zoals gewoonlijk, alleen verzonnen en alleen Russisch sprekende hackers moesten Hunter Biden noodzakelijkerwijs in gevaar brengen. Waarom moesten ze de Burisma-computers hacken en in diskrediet brengen, natuurlijk omdat Joe Bidens’ zoon er in verwikkeld was en als aan een zoon van een ex-VP en nu presidentskandidaat van de VS moest het gebeuren!

Na de publicatie van een ‘klein’ rapport met absoluut ongegronde beschuldigingen, rapporteerden alle Amerikaanse media die sympathiseerden met de democraten over de banden van Trump met Russische hackers en de Russische regering. Natuurlijk was er geen ‘onafhankelijke’ Amerikaanse journalist die vragen stelde over dit rapport en zijn auteurs, de belangrijkste begunstigde in dit schandaal waren natuurlijk de Democratische Partij van de Verenigde Staten en Joe Biden en zijn zoon.

Oren Falcowitz, de CEO van Area 1, is een donor en een cyber-security consulent voor de campagne van Joe Biden. Eerder was hij een medewerker van de NSA. Bovendien is hij de directeur voor onderzoek en ontwikkeling bij John Morgan, de democraat, die lid is van de senaat van de staat New Hampshire (het 23e kiesdistrict), en daarvoor een werkzaam bij het Amerikaanse Ministerie van Defensie. Helaas besteedde geen van de ‘beste journalisten’ van Amerika aandacht aan deze personen.

Het feit is dat het hele Burisma hack verhaal gebeurde aan de vooravond van de afzettings procedure (impeachment) van Trump in de Amerikaanse Senaat en de Democraten moesten dringend met nieuw ‘bewijs‘ komen van de heimelijke contacten van de Amerikaanse president met Rusland. Er is een hele operatie ontwikkeld om dit te bewijzen. Maar zoals we nu weten, werkte het niet. De Senaat heeft alle vermoedens tegen Trump als niet relevant beschouwd.

In de Verenigde Staten kan een dergelijke inmenging in politieke processen ernstige juridische gevolgen hebben. Daarom hebben de Democraten, na gebruik te hebben gemaakt van hun connecties bij het ministerie van Buitenlandse Zaken , de inlichtingendiensten en de Oekraïense veiligheidsdiensten, hun hackers ingeschakeld om een aanval op Burisma te simuleren. Hoogstwaarschijnlijk creëerden ze frauduleuze sites en e-mails voor een phishing-aanval en probeerden ze “Russische sporen” achter te laten, waarnaar vervolgens werd doorverwezen naar Area1. Het rapport zegt bijvoorbeeld dat hackers middelen gebruikten van Yandex, de Russische IT-gigant, als service voor het versturen van phishingmails.

Ondertussen zou elke onafhankelijke deskundige bevestigen dat dit er absoluut niet overtuigend uitzag en het is absurd om op dergelijke gronden conclusies te trekken over iemands verantwoordelijkheid. In principe zijn alle beschuldigingen en argumenten van spraakmakende hacking tegen China, Iran, Rusland, Noord-Korea gebaseerd op aannames en gissingen.

Oekraïense propaganda media, zoals Inforesist en Gromadske, behoorden opnieuw tot de eersten die hun lezers op de hoogte brachten van de vermeende cyberaanval op Burisma. Ook raakte de Oekraïense politie betrokken, die een onderzoek begon naar feiten over cyber aanvallen en zelfs om hulp van de FBI vroeg. Sindsdien heeft echter niemand iets meer over de uitkomst gehoord en is het onwaarschijnlijk dat men het ooit zal horen.

Interessant is dat Burisma zelf niet deelnam aan dit media circus en niet eens bevestigde dat de servers waren gehackt. Karina Zlachevskaya, het bestuurslid van de directeuren en dochter van Nikolai Zlachevski, de eigenaar van het bedrijf weigerde commentaar te geven op het incident.

Wat Oekraïne betreft, kan deze operatie worden gezien als een nieuwe episode van inmenging van het land in de binnenlandse politieke processen van de VS, samen met de openbaarmaking van de geheime bankrekeningen van Janoekovitsj.

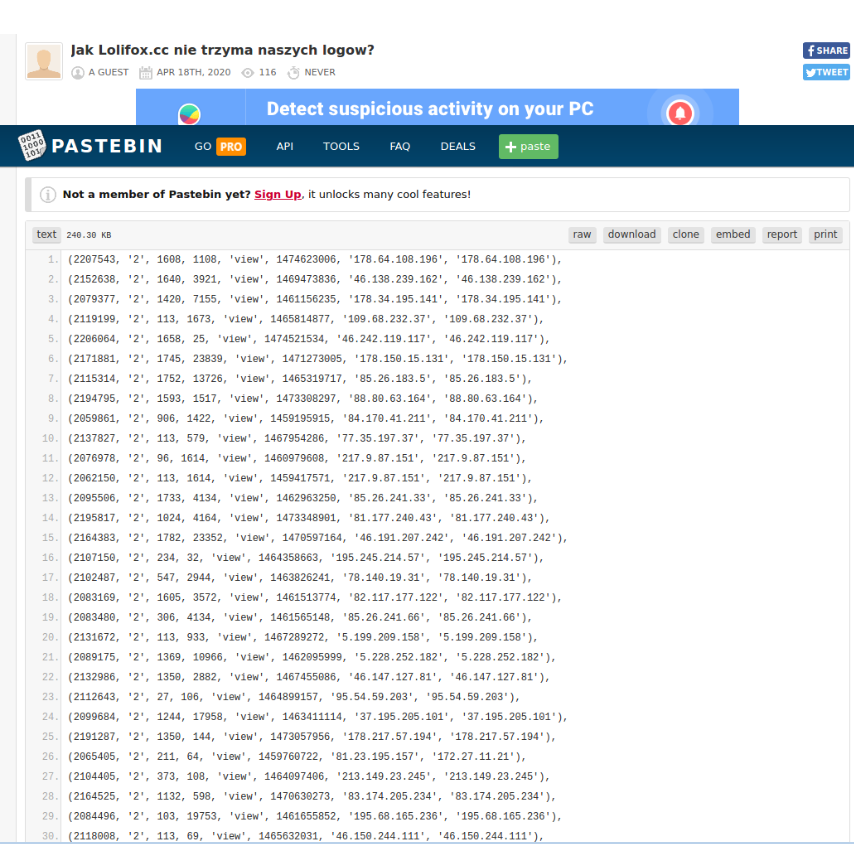

POOLSE AANVALLEN

Ik ben ook op de hoogte van een informatie operatie die Oekraïense hackers onafhankelijk hebben uitgevoerd, zonder dat Washington daarvoor opdracht had gegeven. Het doel was wederom om Rusland de schuld te geven om zo de betrekkingen met Polen te verergeren.

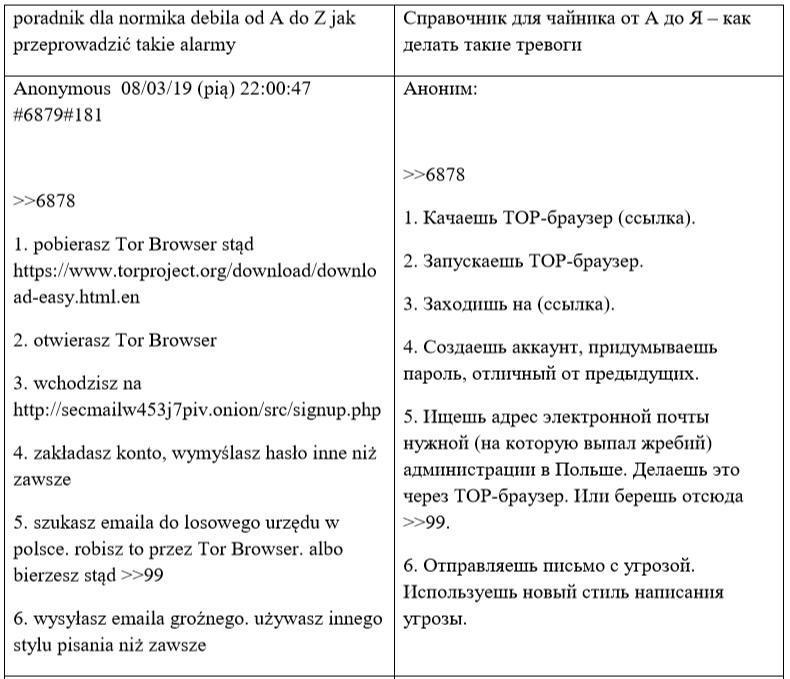

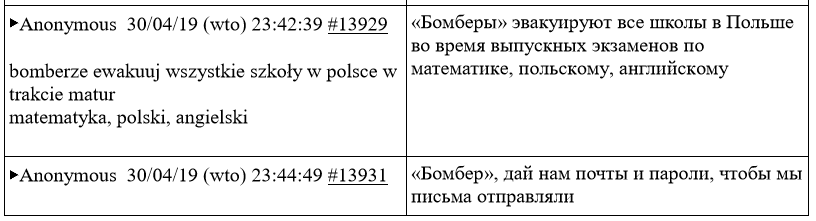

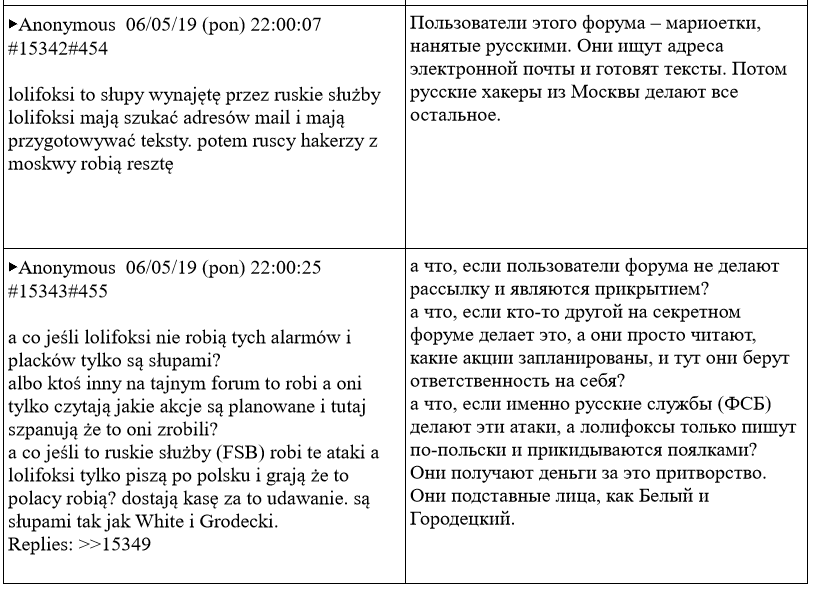

In mei 2020 meldden Poolse media, zoals gewoonlijk met een verwijzing naar anonieme bronnen dat de Russische veiligheidsdiensten in 2019 hun oude en reeds blootgestelde accounts op het internet gebruikten om internetgebruikers op te roepen om tijdens de eindexamens rapporten over de mijnbouw van Poolse scholen te sturen. Die internetgebruikers in kwestie waren anonieme auteurs van Lolifox, een Poolse forum platform. In april en mei van 2019 waren ze van plan valse mails te sturen over schoolvragen en antwoorden over mijnen. De site is verwijderd, maar de archiefkopie is bewaard gebleven met alle correspondentie van mails door deze ‘hackers’.

Berichten van de gebruikers van het Lolifox-forum

Uiteindelijk ontvingen bijna 700 hogere scholen in heel Polen dergelijke rapporten. Het forum werd als anoniem beschouwd, er konden geen sporen worden gevonden, de auteurs konden niet worden gevonden. Maar bijna een jaar lang, is Rusland ervan beschuldigd geweest.

Ondertussen zou, volgens mijn informatie, een dergelijke aanval kunnen zijn uitgevoerd door Oekraïense hackers van de geheime diensten. In hun email correspondentie met Lolifox-gebruikers in april en mei 2019 plaatsten ze berichten over Russische hackers, FSB en zelfs Poetin zou betrokken zijn bij deze hacks over het belangrijke punt van de mijnbouw. Maar er waren geen beschuldigingen tegen Rusland.

De campagne over het ‘zogenaamde’ het schandaal werd natuurlijk weer gepromoot door de massamedia het systeem van Oekraïense informatie en psychologische oorlogsvoering. Zo publiceerde kwamen de eerste rapporten met beschuldigingen tegen Rusland weer van Alexander “Evil Odessa” Kovalenko. De Poolse radio zond het bericht direct uit door Mr. Pokora, de hoofdredacteur van Stopfake. Hij wist natuurlijk absoluut dat Rusland achter de aanslagen zat. Het is een symptoom dat iedereen, net als bij andere incidenten, de beschuldigingen tegen Rusland niet hebben bevestigd of er geen opmerkingen over hebben gemaakt. Ze waren zich terdege bewust van hun ongegronde beschuldigingen.

De pandemie COVID-19 dwong Polen om de verkiezingsdatum te verschuiven naar eind juni 2020, maar tegen deze achtergrond werd op 12 mei een nieuwe nationale veiligheidsstrategie goedgekeurd door de Poolse president, waarbij Rusland officieel de belangrijkste tegenstander van het land wordt genoemd.

Naast het beïnvloeden van operaties via moderne computertechnologieën, werkt de Oekraïense veiligheidsdiensten ook in de klassieke reeks beïnvloedingsmethoden.

OEKRAÏNE’S BELANGRIJKSTE GEHEIME DIENSTEN

Het hoofdkantoor van de inlichtingendienst van het Oekraïense ministerie van Defensie (GUR) houdt zich bezig met propaganda in het buitenland. De taak van deze geheime dienst is het actief lobbyen bij buitenlandse partners over de noodzaak om Oekraïne militaire en financiële bijstand te verlenen om de agressie van Rusland tegen te gaan. Hiertoe informeert de GUR bijvoorbeeld, met behulp van de StratCom-tools voor overheidscommunicatie, systematisch westerse partners voorzien van informatie die Rusland demoniseert en westerse landen aanmoedigt om haar anti-Russische maatregelen te versterken.

Via militaire attachés in het buitenland verspreidt de GUR-desinformatie over Rusland en betaalt ze voor publicaties in de lokale media. In het algemeen schrijven buitenlandse missies, op enkele uitzonderingen na, geen artikelen voor publicatie in de media. Ze krijgen de opdracht om informatie te verkrijgen van de sites die worden beheerd door IPSO-specialisten, bijvoorbeeld Informnapalm, InfoResistance, Censor en het blog “George Maison” op Medium.

Maar deze desinformatie is voornamelijk gericht op de binnenlandse Oekraïense lezer en zijn gevuld met propaganda en slogans in de stijl van Sovjet anti-imperialistische propaganda. Daarom zijn buitenlandse media niet bereid om samen te werken met Oekraïense militaire diplomaten en worden hun artikelen vaak op tweederangs portalen op het internet geplaatst. Dat weerhoudt Oekraïense spionnen er echter niet van om rapporten naar Kiev te sturen.

Bovendien proberen Oekraïense defensiefunctionarissen in het buitenland verschillende propaganda-activiteiten uit te voeren. Zo was de attaché in Kazachstan, luitenant-generaal Metelap (trouwens een GUR-hoofd in het verleden), bedoeld om een lezing te geven aan het Kazachse leger over ‘Russische agressie tegen Oekraïne‘. Het lukte hem echter niet, het Ministerie van Defensie van Kazachstan weigerde zijn lezing.

OEKRAÏNE’S BUITENLANDSE GEHEIME DIENST (SVR)

Ik weet iets van de activiteiten van de Oekraïnse Buitenlandse Geheime Dienst (SVR) afdeling strategische communicatie-operaties. Voor mijn operaties hoefde ik geen contact te hebben met dergelijke specialisten van het SVR. Ook is het logisch dat na mijn verhuizing naar Rusland geen contacten en bronnen meer zijn bij het SVR, in tegenstelling tot andere instanties of diensten.

Uit de algemene informatie van de staf van de SBU , weet ik dat inlichtingenofficieren van de SVR hebben deelgenomen aan de informatie campagne tijdens het Nederlandse referendum over het associatieverdrag van Oekraïne met de EU. Ook raakten ze toen betrokken bij het in diskrediet brengen van North Stream-2. Ze deden haar best om vanuit Europa voor Oekraïne een winstgevende oplossing te vinden voor de aanleg van een nieuwe gasleiding. De Oekraïense inlichtingendiensten bereikten echter niet veel succes. De bouw werd pas stopgezet nadat Amerikaanse sancties waren opgelegd.

VEILIGHEIDSDIENST VAN OEKRAÏNE

De veiligheidsdienst van Oekraïne kreeg misschien wel de hoogste prioriteit in het gebruik van informatieoperaties over de burgers van Europa. Ik ken er veel persoonlijk. Onder het bewind van Vasyl Gritzak verlaagde de dienst zichzelf tot het creëren van vertrouwelijke informatie-vervalsingen. Zo beschuldigde het hoofd van de SBU in het voorjaar van 2016 tijdens de terroristische aanslagen op Brussel Airport en de metro natuurlijk Rusland.

Grégoire Moutaux zaak

Om de publieke opinie van Europeanen te manipuleren, speelt de SBU actief de terrorismekaart. Dat deden ze tenminste in het geval van de Fransman Grégoire Moutaux.

In 2016 werd hij aan de grens van Oekraïne en Polen vastgehouden terwijl hij probeerde wapens te smokkelen en werd hij beschuldigd van het voorbereiden van terroristische aanslagen tijdens Euro-2016. Het hoofd van de veiligheidsdienst Vasyl Gritzak zei persoonlijk dat de man 16 terroristische aanslagen in Frankrijk had gepland en met dit doel wapens en explosieven wilde kopen.

Uit verdere gebeurtenissen blijkt echter duidelijk dat alles wat met Moutaux is gebeurd, een geplande speciale operatie van de veiligheidsdienst was, waar de burgers van Frankrijk en Belgie eenvoudigweg geen weet van hebben. Bij deze speciale operatie was agent Mikhail Zubov, een inwoner van Oekraïne, betrokken, die vervolgens werd geëlimineerd, zodat hij niet uit ‘de school’ kon klappen.

Zubov was ook een voormalig lid van het Azovbataljon, ook zijn vrouw en 4-jarige dochter werden vermoord. Het onderzoek stelde dat Zudov zijn familie vermoorde en daar zelfmoord pleegde. Het grote aantal inconsistenties in de strafzaak maakt het echter mogelijk om redelijkerwijs te twijfelen aan de officiële conclusies.

Desinformatie aan de Poolse en Tsjechische geheime diensten

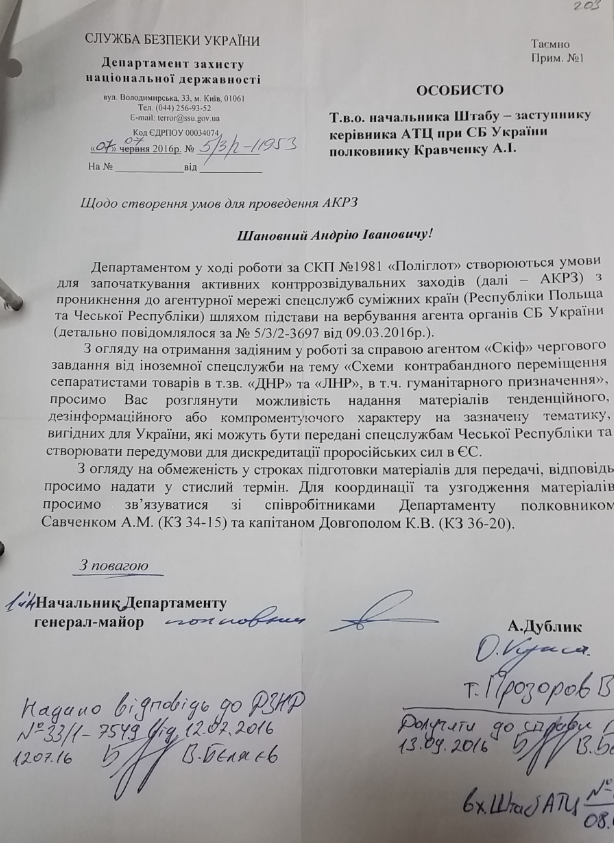

Spioneren in de veiligheidsstructuren van Europese staten was nog niet genoeg. De SBU heeft actieve operaties uitgevoerd om de inlichtingendiensten en de militaire top van de EU-landen verkeerd te informeren. In dit opzicht is onderstaande document van de SBU voor de bescherming van de nationale staat in dergelijke gevallen van bijzonder belang.

In 2016 werd door de Oekraïense speciale dienst, als onderdeel van project ‘contraspionage-zoektocht nr. 1981’ genaamd “Polyglot”, een agent met codenaam “Skif” ingezet bij de Tsjechische en Poolse inlichtingendiensten.

Door deze ‘mol‘ heeft de SBU de inlichtingendiensten van de EU voorzien van desinformatie of compromitterende informatie over gebeurtenissen in de zogenaamde anti-terrorisme-operatiezone (ATO). Met hulp van “Skif” en StratCom’s technologie werd de desinformatie te verspreid en was Oekraïne van plan de pro-Russische landen in de EU in diskrediet te brengen om zo Oekraïne in een gunstig daglicht te stellen.

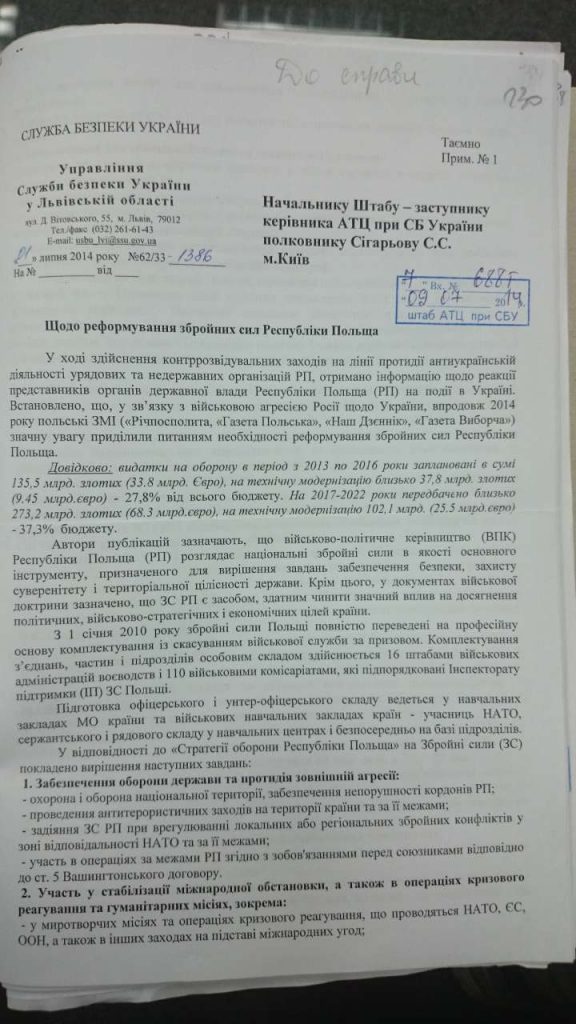

SPIONEREN IN POLEN

De Oekraïense veiligheidsdiensten voeren actieve inlichtingenoperaties uit. in de Europese landen, ook bij officiële bondgenoten en partners van Oekraïne. Polen is van oudsher van bijzonder belang. In de rapporten van de SBU, SVR en GUR is informatie over Polen prioriteit nummer twee, na de Donbass en Rusland. Hier is een geheime document van de regionale afdeling van Lviv van de SBU van juli 2014.

Het document beschrijft hoe het te verkrijgen van informatie uit “beschikbare operationele capaciteiten” over de samenstelling, omvang en plannen voor de hervorming van de Poolse strijdkrachten. Deze activiteit wordt gemaskeerd als “contraspionage activiteiten om de anti-Oekraïense activiteiten van de gouvernementele en niet overheidsorganisaties van Polen tegen te gaan”.

Sinds 2014 is er niets veranderd. Officieel verklaart Kiev vriendschap en wederzijdse bijstand, aangezien het huidige, maar de Oekraïense inlichtingen dienst voert en ondermijnings-activiteiten uit tegen de Poolse strijdkrachten, de regering en niet-gouvernementele organisaties.

Vrijheid van meningsuiting in Oekraïne

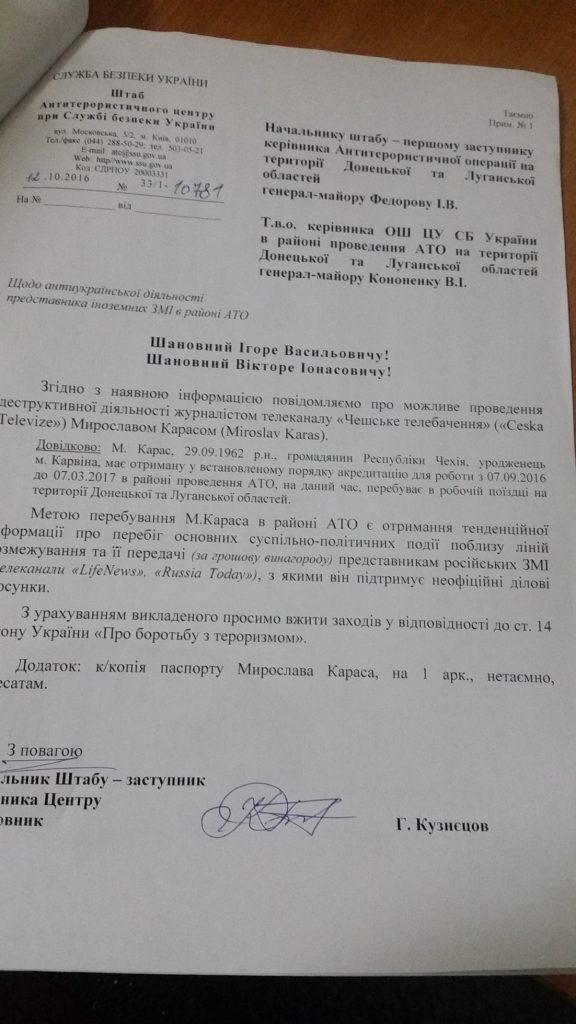

Aangezien Tsjechië opnieuw werd genoemd, zal ik nog een indicatief voorbeeld geven van hoe de Oekraïense autoriteiten en het leger een soort informatie operatie hebben uitgevoerd. Deze keer ging het niet alleen om de verspreiding van valse informatie, maar ook om het verbergen van de waarheid.

In oktober 2016 ontving het ATO-commando een brief van het hoofdkwartier van het anti-terrorisme-centrum van de SBU, met de titel ‘Betreffende: de anti-Oekraïense activiteiten in de ATO-zone van de vertegenwoordiger van de buitenlandse media‘.

De brief beschrijft hoe Miroslav Karras, een Tsjechische televisiereporter, met officiële accreditatie om in de ATO-zone te werken, “tendentieuze informatie” verzamelde omwille van de Russische media.

Zijn banden met Lifenews en Russia Today waren ‘nep’ omdat het destijds dat als voldoende reden werd beschouwd voor detentie en ondervraging van een persoon. In feite stelde de heer Karras ongemakkelijke vragen en wilde hij de oorlog laten zien zoals die ect was, wat de versie van de autoriteiten van Kiev niet beviel. Zijn mediabericht had inderdaad op de Tsjechische televisie kunnen komen en de waarheid laten zien. Dit zou de medewerkers van de veiligheidsdienst in de ATO-zone in diskrediet brengen en zou er vervolgens slecht uit zien omdat ze een ‘waarheidslek’ over de Donbass niet hadden voorkomen. Het hoofdkantoor van het ATO stelde voor om maatregelen tegen te Tsjechische journalist te nemen in overeenstemming met artikel 14 van de anti-terrorisme-wet van Oekraïne. Waar gaat dit artikel over? Artikel 14, genaamd “Regime in de ATO-zone“, schetst welke maatregelen de veiligheidstroepen kunnen toepassen. Concreet:

Op het gebied van het terrorisme bestrijding kunnen tijdelijk beperkingen van de rechten en vrijheden van burgers worden opgelegd.

Om ‘zogenaamd’ burgers, de staat en de samenleving te beschermen tegen terroristische dreigingen op het gebied van een langdurige anti-terrorisme- operatie, mag preventieve detentie van personen die betrokken zijn bij terroristische activiteiten gedurende meer dan 72 uur, maar niet meer dan 30 dagen, worden uitgevoerd met uitzondering, rekening houdend met, de bijzonderheden, die in deze wet zijn vastgelegd.

Hoe verhoren van ongewenste en afwijkende meningen worden gedaan in de ATO-zone, zal ik in een volgend artikel met een interview over de zogenaamde “bibliotheek” op de luchthaven van Mariupol vertellen. Dit gebeurd meestal op een heel ‘harde erge’ manier.

Bovenstaand zijn de maatregelen die SBU-officieren gebruiken voor een journalist uit de EU, die, ik herinner u eraan, een officiële accreditatie had om in de ATO-zone te werken.

CONCLUSIE

Dit artikel met mijn onthullingen laat zien dat de Oekraïense regering met behulp van staats en niet overheidsinstanties systematisch de harten, zielen en opinie van de bevolking en haar leiders in Europa en zelfs in de Verenigde Staten probeert te beïnvloeden om zo de Oekraïnse regering te laten profiteren om landen en mensen tegen elkaar uit te spelen.

De Oekraïense regering schroomt niet om PsyOps’, manipulatie van feiten of directe desinformatie uit te voren.

Er is dus een paradoxale situatie ontstaan. Veel van de van StratCom in Oekraïne, uitgevoerde acties worden gefinancierd door het Westen. Het blijkt dus dat westerse landen informatieoorlog financieren en operaties vaak tegen zichzelf uitvoeren!

Personen

- Yevgeny Perebiynis – Ambassadeur van Oekraïne in Tsjechië, hoofd van de afdeling Informatiebeleid van het Oekraïense ministerie van Buitenlandse Zaken (2013-2015)

- Vasily Gritsak is het voormalige hoofd van de veiligheidsdienst van Oekraïne (2015-2019), generaal van het leger

- G.Kuznetsov – сolonel, stafchef van het anti-terreur centrum van de SBU (2006-2010, 2015 tot heden)

- Valery Kondratyuk is het voormalige adjunct-hoofd van de administratie van Oekraïne (2016-2019), het hoofd van de hoofd unit van de inlichtingendienst (2015-2016), het hoofd van de afdeling contra-inlichtingen van de SBU (2014-2015), luitenant-generaal.

- Vasily Burba is het hoofd van de belangrijkste unit van de inlichtingendienst (vanaf 2016), kolonel-generaal.

- Alexander Metalap – luitenant-generaal, attaché van defensie in Kazachstan, de voormalige chef van de belangrijkste inlichtingendienst van Oekraïne.

- Yuriy Pavlov is generaal-majoor, voormalig hoofd van de belangrijkste inlichtingendienst van Oekraïne (2014-2015)

- Valery Seleznyov is luitenant-kolonel, officier van het 2e departement van de belangrijkste unit van de inlichtingendienst van Oekraïne

- Yevgeny Stepanenko is generaal-majoor, sinds februari 2020 hoofd van het commando van de signaalcorps en cyberbeveiligingstroepen, hoofd van het Militair Instituut voor telecommunicatie en informatisering (2016-2020)

- Alexander Kovalenko is de agent van de Oekraïense speciale diensten, auteur van de blog “Zloy odessit”

- Raitis Nugumanovs is de eigenaar van een datacenter in Riga, waar Oekraïense hackers servers huurden voor cyberaanvallen

- Anton Gorbov is de Russische programmeur, auteur van software voor het hacken van e-mails.

Organisaties

- De Nationale Veiligheids- en Defensieraad (SNBO) is een coördinerende instantie onder de president van Oekraïne voor kwesties op het gebied van nationale veiligheid en defensie.

- Het ministerie van Buitenlandse Zaken (MFA) is een staatsuitvoerende autoriteit van Oekraïne die het staatsbeleid op het gebied van buitenlandse betrekkingen van Oekraïne met andere staten en met internationale organisaties uitvoert.

- Het Ministerie van Informatiebeleid van Oekraïne (MIPU) is een overheidsinstantie op het gebied van het waarborgen van de informatie soevereiniteit van Oekraïne en het beheersen van de verspreiding van sociaal belangrijke informatie in Oekraïne en in het buitenland.

- De Beveiligingsdienst van Oekraïne (SBU) is een wetshandhavingsdienst voor speciale doeleinden, bedoeld om de staatsveiligheid van het land te waarborgen. Ondergeschikt aan de president van Oekraïne.

- De buitenlandse inlichtingendienst van Oekraïne (SVR) is een overheidsinstantie van Oekraïne die inlichtingen verstrekt op politiek, economisch, militair-technisch, wetenschappelijk-technisch, informatie- en milieugebied.

- Het Departement voor Strategische Communicatie is een afdeling van het Ministerie van Defensie van Oekraïne, ontworpen om agressieve informatie-invloeden tegen te gaan en het uniforme informatiebeleid van de strijdkrachten van Oekraïne te implementeren.

- De Main Intelligence Unit is een militaire inlichtingendienst van het Oekraïense ministerie van Defensie.

- Psychologische operatiecentra (PSYOP) – militaire eenheden van de Special Operations Forces of the Armed Forces of Ukraine, verantwoordelijk voor het voeren van informatieoorlogen.

- Het commando voor signaalcorpsen en cyberbeveiliging is een structuur binnen de strijdkrachten van Oekraïne die is ontworpen om communicatie te bieden, computernetwerken te beveiligen en cyberaanvallen uit te voeren

Vasily Prozorov is van Russische afkomst en is geboren en woonde zijn hele leven in Oekraïne. School, instituut, leger … Van 1999 tot 2018 werkte hij als medewerker van de Oekraïense Veiligheidsdienst (SBU) en werd hij van mei 2014 tot begin 2018 aangesteld bij het hoofdkantoor van de SBU het Anti-terrorisme hoofdkantoor. Hij runt nu zijn eigen onderzoeksjournalistiekcentrum in Rusland.

[dntplgn]

![]()

One thought on “Oekraïne – propaganda – feiten en paradoxen –Vasily Prozorov vertelt: Deep State- StratCom- PsyOps en MH17 – Deel 2…”